Pourquoi choisir une solution cloud pour votre PME ?

21 mai , 2021

Les éléments clés d’un devis de maintenance informatique

27 mai , 2021

Pourquoi choisir une solution cloud pour votre PME ?

21 mai , 2021

Les éléments clés d’un devis de maintenance informatique

27 mai , 2021C’était un pari énorme à l’époque, car la solution EMS était censée apporter la sécurité au niveau de l’entreprise que les entreprises Fortune 500 utilisaient pour les petites et moyennes entreprises (PME).

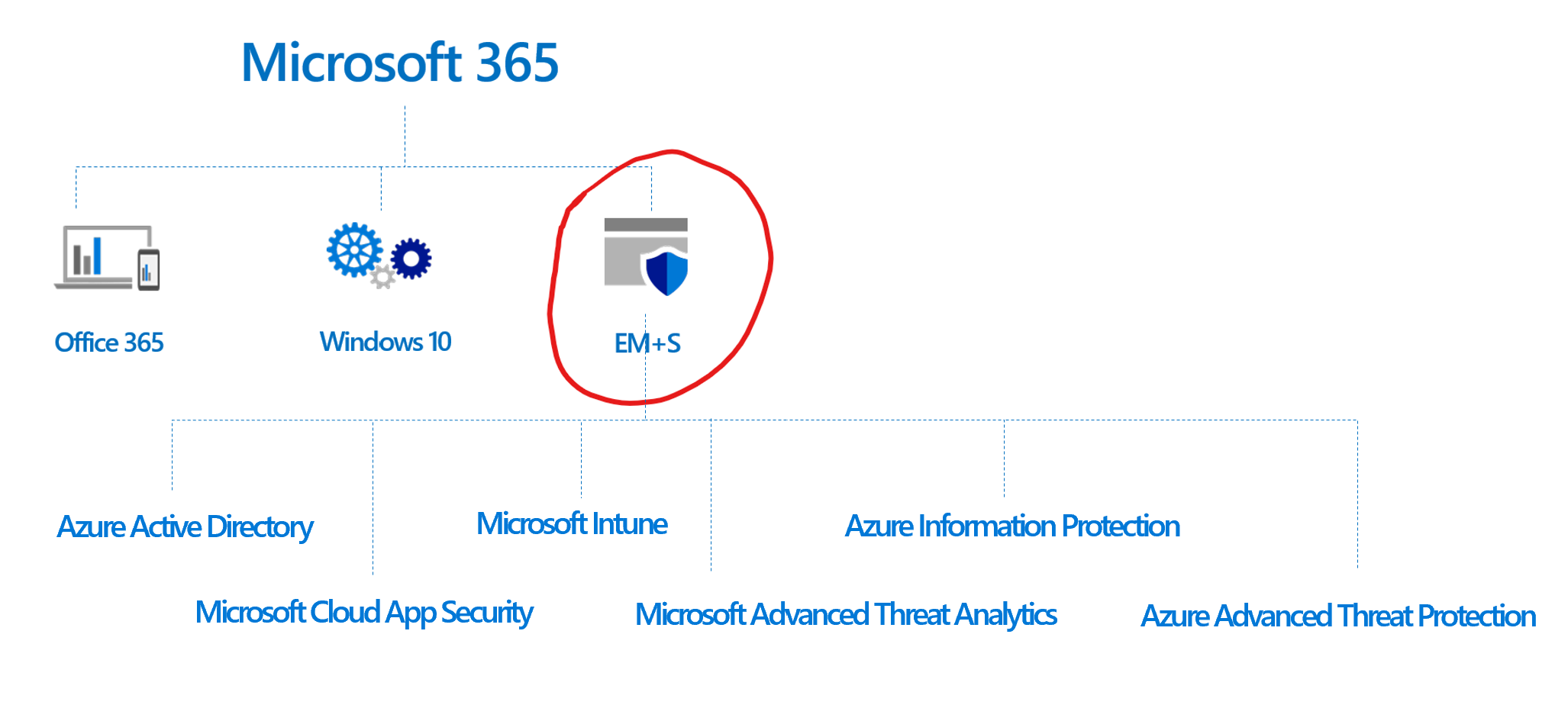

Microsoft EMS est une suite de produits de sécurité qui peuvent être achetés en tant que produit autonome ou lors de l’achat de Microsoft 365. Qu’est-ce que Microsoft 365 ? C’est un ensemble d’Office 365, Windows 10 et EMS.

Découvrir notre fiche pratique

Les tarifs de la suite Microsoft EMS

Il existe deux niveaux pour la suite Microsoft EMS (Enterprise Mobility + Security) appelés EMS E3 et EMS E5, qui peuvent être achetés de quatre manières selon les licences EMS :

-

EMS E3 peut être acheté en tant que produit autonome 9€ par utilisateur/mois

-

EMS E3 est inclus dans l'offre groupée Microsoft 365 E3 32€ par mois/utilisateur

-

EMS E5 peut être acheté en tant que produit autonome 15€ par utilisateur/mois

-

EMS E5 est inclus dans l'offre groupée Microsoft 365 E5 57,50€ par mois/utilisateur

Les fonctionnalités de la suite Microsoft EMS

La suite Microsoft EMS est composée de six outils, qui ont chacun leurs propres fonctionnalités, nous allons donc faire de notre mieux pour décrire un produit vraiment compliqué dans un court laps de temps. Dans la section ci-dessous, nous décrirons ce que font ces six outils en plus de fournir un tableau de comparaison pour voir la différence entre EMS E3 et EMS E5.

Découvrir notre fiche pratique

Azure Active Directory

Vous ne savez peut-être même pas que vous utilisez Azure AD, il fonctionne en arrière-plan d’Office 365 et de Microsoft 365. C’est la technologie qui gère les identités de tous vos utilisateurs, c’est-à-dire la chose qui vérifie si les informations d’identification que vous avez écrites sont correctes ou incorrectes après avoir cliqué sur «se connecter» pour accéder à un compte ou à une application.

Azure Active Directory est un service de gestion des identités utilisateurs externalisé sur le cloud public Microsoft Azure. Cette solution Microsoft rassemble les services et fonctionnalités permettant de gérer les identités des utilisateurs de votre entreprise ou de vos partenaires ainsi que de gérer les accès aux applications professionnelles. Cette solution permet de mettre en place efficacement des fonctionnalités de sécurisation et monitoring plus avancées.

Azure AD vous apportera plus de sécurité et de simplicité de gestion pour vos utilisateurs. Les fonctionnalités Azure Active Directory sont multiples et concernent principalement 3 champs d’actions pour votre entreprise :

- la sécurité de vos utilisateurs,

- les accès aux données/applications

- et la gestion des périphériques et applications.

Il existe deux licences Azure Active Directory vendues avec EMS.

- EMS E3 est livrée avec Azure AD Premium P1

- EMS E5 est livrée avec Azure AD Premium P2.

Découvrir notre fiche pratique

Microsoft Intune

Au sein de la suite Microsoft EMS, vous bénéficiez aussi d’Intune qui permet à votre entreprise d’avoir enfin le contrôle sur les données de votre entreprise. Avec les employés apportant leurs propres appareils au travail, de leurs smartphones à leurs propres ordinateurs portables, il est facile de perdre le contrôle de ce qui se passe avec les données de votre entreprise. Les employés enregistrent-ils les fichiers de l’entreprise sur leur ordinateur portable ? Vos employés mettent-ils à jour leur anti-malware ou diffusent-ils des films illégaux en ligne qui pourraient alors affecter les fichiers de votre entreprise en cas de téléchargement de logiciels malveillants ? Intune résout ces types de problèmes en définissant des stratégies d’entreprise pour les règles sur tous les appareils hébergeant vos données.

La solution Intune de Microsoft est un service basé sur le cloud. Cette solution se concentre sur la gestion des périphériques mobiles (MDM) et la gestion des applications mobiles (MAM). Cela permet d’assurer le contrôle sur la façon dont les appareils de votre entrprise sont utilisés (c’est-à-dire : pc fixes, téléphones mobiles, tablettes et ordinateurs portables).

Cette solution permet également de définir des stratégies spécifiques pour contrôler les applications. Par exemple, vous pouvez empêcher l’envoi d’e-mails à des personnes extérieures à votre entreprise. L’usage d’Intune permet aux employés d’utiliser leurs appareils personnels au travail, si celui-ci à été répertorié. Sur les appareils personnels, Intune permet de garantir que les données de votre organisation restent protégées et peut isoler les informations professionnelles des données personnelles.

Intune fait partie de la suite EMS de Microsoft. Intune s’intègre à Azure Active Directory pour contrôler les personnes qui disposent d’un accès et ce à quoi elles peuvent accéder. Il est également intégré à Azure Information Protection pour la protection des données.

- Gérez les appareils mobiles et les ordinateurs utilisés par vos employés pour accéder aux données de l'entreprise.

- Gérez les applications mobiles utilisées par vos employés.

- Protégez les informations de votre entreprise en aidant à contrôler la manière dont vos employés y accèdent et les partagent.

- Assurez-vous que les appareils et les applications sont conformes aux exigences de sécurité de l'entreprise.

Protection des informations Azure

Découvrir notre fiche pratique

Ou disons que le PDG envoie accidentellement un mémo interne pour les dirigeants à toute l’entreprise. Même si les autres employés reçoivent le fichier, ils ne pourront pas le lire, à moins qu’ils n’aient les bonnes informations d’identification. Assez cool, non ? Regardez la vidéo ci-dessous pour la voir en action.

Sécurité des applications Microsoft Cloud

Cet outil est un courtier de sécurité d’accès au cloud (CASB), qui est nécessaire pour la conformité informatique, la configuration de la façon dont vos données voyagent et pour la visibilité des menaces de sécurité dans les applications Microsoft et tierces.

- Découvrez et contrôlez l'utilisation du Shadow IT : identifiez les applications cloud, les services IaaS et PaaS utilisés par votre organisation. Étudiez les modèles d'utilisation, évaluez les niveaux de risque et l'état de préparation de plus de 16 000 applications SaaS contre plus de 80 risques. Commencez à les gérer pour garantir la sécurité et la conformité.

- Protégez vos informations sensibles partout dans le cloud : comprenez, classez et protégez l'exposition des informations sensibles au repos. Tirez parti des politiques prêtes à l'emploi et des processus automatisés pour appliquer des contrôles en temps réel sur toutes vos applications cloud.

- Protégez-vous contre les cybermenaces et les anomalies : détectez les comportements inhabituels dans les applications cloud pour identifier les ransomwares, les utilisateurs compromis ou les applications malveillantes, analysez les utilisations à haut risque et corrigez automatiquement pour limiter les risques pour votre organisation.

- Évaluez la conformité de vos applications cloud : évaluez si vos applications cloud répondent aux exigences de conformité pertinentes, y compris la conformité réglementaire et les normes du secteur. Empêchez les fuites de données vers les applications non conformes et limitez l'accès aux données réglementées.

Analyse avancée des menaces Microsoft

Il s’agit d’une plate-forme sur site qui aide à protéger les entreprises contre les cyber-attaques avancées et les menaces internes en tirant parti de la mise en miroir des ports des contrôleurs de domaine et des serveurs DNS et en déployant la passerelle légère ATA au-dessus de votre contrôleur de domaine.

Protection avancée contre les menaces Azure

Azure ATP est conçu pour protéger les environnements informatiques hybrides en tirant parti de l’infrastructure sur site pour identifier, détecter et enquêter sur les menaces avancées, les identités compromises et les actions internes malveillantes dirigées contre votre organisation. La documentation technique de la suite Microsoft EMS donne certains des exemples suivants :

- Surveillez les utilisateurs, le comportement des entités et les activités avec des analyses basées sur l'apprentissage.

- Protégez les identités et les informations d'identification des utilisateurs stockées grâce à la gestion Active Directory.

- Identifier et enquêter sur les activités suspectes des utilisateurs et les attaques avancées tout au long de la chaîne de destruction.

- Fournissez des informations claires sur les incidents sur un calendrier simple pour un triage rapide.