Gestion réseau

informatique

- INFOGERANCE RESEAU maîtrisée

- INFRASTRUCTURE RESEAU ultra-sécurisée

- GESTION DU RESEAU à 360°

Comment fonctionne la gestion des réseaux ?

La gestion des réseaux informatiques englobe la supervision réseau informatique, l’administration et l’optimisation des infrastructures de communication numérique d’une organisation. Cela comprend la configuration des équipements tels que les routeurs et commutateurs, la gestion des adresses IP, la sécurisation des données et des accès réseau, ainsi que la surveillance des performances et la résolution des incidents. Des outils et protocoles spécialisés, comme le SNMP (Simple Network Management Protocol), permettent d’automatiser et de simplifier ces tâches. Le but est de garantir un réseau performant, sécurisé et fiable, capable de soutenir les activités de l’entreprise et de s’adapter aux besoins technologiques en constante évolution.

Cela inclut :

- l'audit de votre réseau informatique

- la configuration des équipements réseau

- la gestion des problèmes et incidents

- la surveillance du trafic et de la performance

- la sécurité de votre réseau informatique d'entreprise

Caractéristique de notre offre de gestion de réseau informatique

Confier la gestion des réseaux informatiques à un expert pour : avoir les compétences techniques et l’expérience nécessaire; réduire les coûts; optimiser la disponibilité du réseau et sa sécurité et avoir une surveillance du réseau informatique en continue.

- Provisionnement réseau

- Configuration réseau

- Sécurité réseau

- Mesures réseau

Provisionnement réseau

- Configuration des équipements : Mettre en place et configurer les routeurs, commutateurs et pare-feux pour établir des connexions fiables et sécurisées.

- Attribution d’adresses IP : Définir et attribuer les adresses IP aux dispositifs pour permettre leur identification et communication sur le réseau.

- Allocation de la bande passante : Assigner une quantité adéquate de bande passante aux services et utilisateurs pour garantir des performances optimales.

- Configuration des politiques de sécurité : Définir et appliquer des règles de sécurité, pare-feu, ACL et systèmes de détection d’intrusion pour protéger le réseau contre les menaces.

- Surveillance et ajustement : Surveiller en continu les performances du réseau, analyser le trafic et adapter les ressources selon les besoins changeants de l’entreprise et des utilisateurs.

Configuration réseau

- Adressage IP : Définir et attribuer des adresses IP aux périphériques du réseau pour permettre leur identification et communication.

- Routage : Configurer les routeurs pour déterminer les chemins les plus efficaces pour acheminer les données entre différents réseaux.

- Paramètres de sécurité : Mettre en place des politiques de sécurité, tels que les pare-feux, les listes de contrôle d’accès (ACL) et les mécanismes d’authentification, pour protéger le réseau contre les menaces.

- VLANs (Virtual LANs) : Créer des réseaux locaux virtuels pour séparer et segmenter le trafic, améliorant ainsi la sécurité et la gestion du réseau.

- Configuration sans fil : Configurer les points d’accès sans fil et les contrôleurs pour fournir un accès Wi-Fi sécurisé et efficace aux utilisateurs.

Sécurité réseau

- Pare-feu : Contrôler le trafic entrant et sortant du réseau pour bloquer les connexions non autorisées et filtrer les paquets malveillants.

- Cryptage des données : Utiliser SSL/TLS pour sécuriser les données en transit et protéger les informations sensibles contre les interceptions.

- Authentification multifacteur et contrôle d’accès : Mettre en place des mécanismes solides, comme les certificats et l’authentification à deux facteurs, pour limiter l’accès aux utilisateurs autorisés.

- Surveillance du réseau : Utiliser des systèmes d’IDS et d’IPS pour surveiller en temps réel les activités suspectes et réagir rapidement aux tentatives d’intrusion.

- Mises à jour et correctifs : Assurer une maintenance régulière en appliquant les mises à jour de sécurité et les correctifs pour combler les vulnérabilités et maintenir le réseau à jour face aux menaces émergentes.

Mesures réseau

- Suivi du trafic : Surveillance du volume, des pics et des tendances du trafic réseau pour optimiser les ressources et identifier les goulets d’étranglement potentiels.

- Latence et temps de réponse : Mesure de la vitesse et de la réactivité des communications pour assurer des échanges rapides et éviter les délais indésirables.

- Utilisation de la bande passante : Évaluation de l’utilisation des ressources pour éviter la congestion et les ralentissements du réseau.

- Surveillance des périphériques : Contrôle continu des équipements réseau pour détecter les pannes et réagir rapidement en cas de dysfonctionnement.

- Sécurité et détection d’intrusion : Mise en place de systèmes de détection d’intrusion pour repérer les activités malveillantes et prendre des mesures de sécurité appropriées.

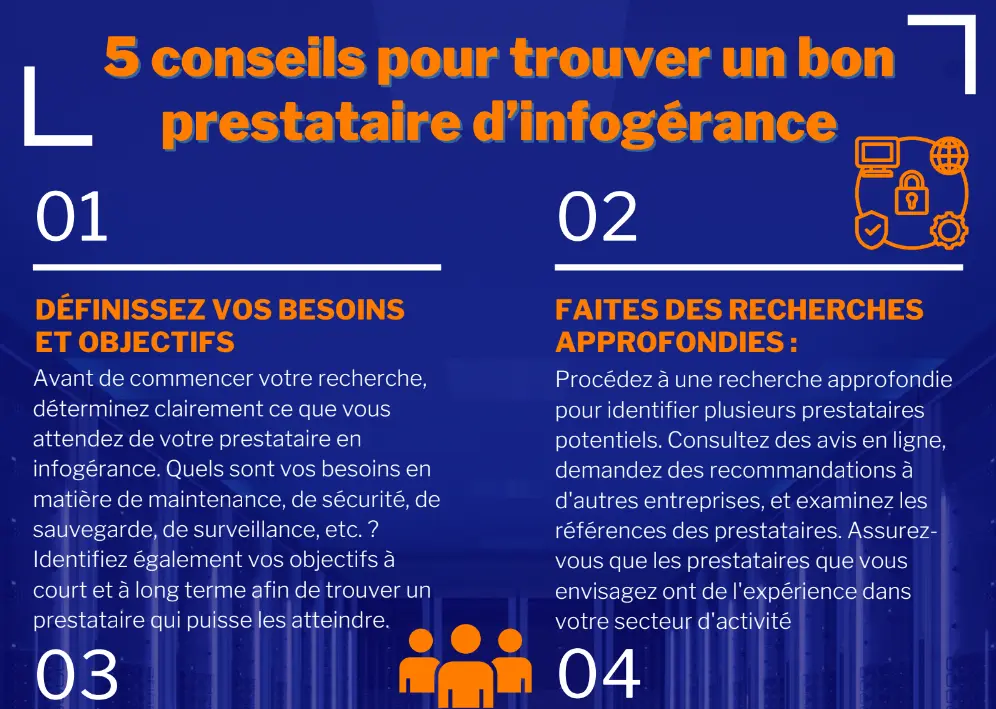

- Evaluer l’expérience et la réputation

- Vérifier l’étendue des services proposés

- Analyser les niveaux de support et les SLA

- Considérer la sécurité et la conformité

- Evaluer la flexibilité et l’évolutivité

Pourquoi déléguer la gestion de son réseau informatique ?

Planification adéquate

Une planification approfondie est essentielle pour définir les objectifs, les besoins et les exigences du réseau, ainsi que pour établir un calendrier et un budget clairs pour la mise en œuvre et la maintenance.

Surveillance réseau continue

Une surveillance proactive du réseau permet de détecter rapidement les problèmes potentiels, de prévenir les pannes et de prendre des mesures correctives avant qu’ils n’affectent les performances du réseau.

Sécurité réseau robuste

Mettre en place des mécanismes de sécurité solides, tels que des pare-feux, des systèmes de détection d’intrusion et des politiques d’authentification, est essentiel pour protéger le réseau contre les menaces et les attaques malveillantes et ainsi gérer les crises.

Mises à jour et évolutivité

Assurer une maintenance régulière et appliquer les mises à jour de sécurité garantit que le réseau reste à jour et protégé contre les vulnérabilités, tandis que la conception d’un réseau évolutif permet d’anticiper les besoins futurs de l’entreprise en matière de capacité et de performances.

Notre expertise certifiée en infogérance, cybersécurité, cloud et collaboration

Gestion réseau informatique - FAQ

Les composantes d'un système de gestion réseau sont conçues pour aider les administrateurs à surveiller, contrôler et gérer efficacement les infrastructures réseau. Les principales composantes comprennent :

Système de surveillance : C'est la partie centrale du système de gestion réseau qui collecte et analyse les données provenant des périphériques réseau et des équipements. Il permet de suivre en temps réel l'état du réseau, la bande passante utilisée, les performances et les alertes éventuelles.

Système de gestion des configurations : Cette composante permet de gérer les configurations des équipements réseau tels que les routeurs, les commutateurs et les pare-feux. Elle facilite la gestion centralisée des paramètres réseau, garantissant que les dispositifs sont configurés de manière cohérente et sécurisée.

Système de gestion des incidents : Cette composante gère les incidents et les problèmes réseau. Elle génère des alertes en cas de défaillance ou de comportement anormal, permettant ainsi aux administrateurs d'intervenir rapidement pour résoudre les problèmes et minimiser les interruptions de service.

Système de gestion des performances : Il mesure et analyse les performances du réseau en fonction de critères tels que la latence, la bande passante et le temps de réponse. Cela aide à identifier les goulets d'étranglement et les goulots d'étranglement potentiels pour optimiser les performances.

Système de gestion des configurations de sécurité : Cette composante permet de gérer les paramètres de sécurité du réseau, y compris les politiques de pare-feu, les règles d'accès, les certificats et les listes de contrôle d'accès. Elle veille à ce que le réseau reste sécurisé et conforme aux normes de sécurité établies.

Système de gestion des adresses IP et de la gestion des noms de domaine (DNS) : Cette composante facilite la gestion des adresses IP et des noms de domaine pour assurer une gestion efficace de l'adressage réseau et du DNS.

Système de gestion des logs : Cette composante collecte, stocke et analyse les journaux d'événements réseau pour détecter les activités suspectes, aider à résoudre les problèmes et répondre aux exigences de conformité.

Les administrateurs de réseau peuvent vérifier l'intégrité de leur réseau en utilisant plusieurs méthodes et outils de surveillance. Voici quelques techniques courantes pour cette vérification :

Surveillance du trafic : Utiliser des outils de surveillance réseau pour suivre le trafic entrant et sortant du réseau, analyser les volumes de données, identifier les pics d'utilisation et détecter toute activité suspecte.

Tests de connectivité : Effectuer régulièrement des tests de connectivité pour vérifier que tous les périphériques du réseau sont accessibles et répondent correctement aux requêtes.

Surveillance de la performance : Surveiller les performances du réseau, y compris la latence, le débit et le temps de réponse, pour détecter les problèmes de congestion ou de ralentissement.

Analyse des journaux et des alertes : Examiner les journaux du réseau et les alertes générées par les systèmes de détection d'intrusion pour repérer les activités suspectes ou non autorisées.

Vérification des configurations : Vérifier régulièrement les configurations des équipements réseau, tels que les routeurs et les commutateurs, pour s'assurer qu'ils sont correctement configurés et sécurisés.

Tests de sécurité : Effectuer des tests de pénétration et des évaluations de vulnérabilités pour identifier les faiblesses potentielles du réseau et prendre des mesures correctives.

Surveillance des performances des applications : Observer les performances des applications critiques pour s'assurer qu'elles fonctionnent de manière optimale et ne présentent pas de problèmes de lenteur ou d'indisponibilité.

La gestion des réseaux informatiques peut être confrontée à plusieurs problématiques, parmi lesquelles :

Complexité croissante : Avec l'évolution des technologies et l'augmentation du nombre de dispositifs connectés, la gestion des réseaux devient de plus en plus complexe, ce qui rend difficile la mise en œuvre et la maintenance efficaces.

Sécurité : La sécurité du réseau est une préoccupation majeure, car les cyberattaques deviennent de plus en plus sophistiquées. Les administrateurs doivent mettre en place des mesures de sécurité robustes pour protéger le réseau contre les menaces et les intrusions malveillantes.

Scalabilité : La gestion des réseaux doit être capable de s'adapter à la croissance des entreprises et des besoins en termes de capacité et de performances du réseau.

Surveillance et détection : La détection rapide des problèmes et des pannes est essentielle pour maintenir la disponibilité et les performances du réseau. Une surveillance constante est nécessaire pour identifier les problèmes potentiels et y remédier rapidement.

Maintenance et mises à jour : La gestion des réseaux nécessite une maintenance régulière, y compris l'application de mises à jour de sécurité et de correctifs logiciels pour assurer le bon fonctionnement et la protection contre les vulnérabilités.

Coûts : La gestion des réseaux peut représenter un investissement financier important, notamment en termes de matériel, de logiciels et de personnel qualifié pour la mise en œuvre et la maintenance.

Conformité réglementaire : Les entreprises doivent se conformer à certaines réglementations en matière de sécurité et de confidentialité des données, ce qui ajoute une complexité supplémentaire à la gestion des réseaux.

Il existe plusieurs outils de gestion de réseau, chacun offrant des fonctionnalités spécifiques adaptées à différents besoins et environnements réseau. Voici quelques-uns des outils les plus couramment utilisés :

Nagios : Outil open-source de surveillance et de gestion réseau permettant de surveiller les services réseau, les hôtes et les applications.

Zabbix : Solution open-source de surveillance réseau et de gestion des performances offrant une large gamme de fonctionnalités pour la collecte et l'analyse de données.

SolarWinds Network Performance Monitor (NPM) : Outil commercial offrant une surveillance avancée des performances réseau, des capacités de gestion des configurations et des analyses de trafic.

PRTG Network Monitor : Solution tout-en-un pour la surveillance réseau qui inclut la surveillance de la bande passante, des périphériques, des applications et des flux de données.

Cisco Prime Infrastructure : Outil de gestion réseau développé par Cisco pour la gestion centralisée des équipements Cisco, y compris la surveillance, la configuration et le provisionnement.

Wireshark : Outil d'analyse de protocoles réseau open-source permettant de capturer et d'inspecter le trafic réseau pour le dépannage et la résolution des problèmes.

ManageEngine OpManager : Plateforme de gestion réseau offrant la surveillance des performances, la gestion des configurations, la gestion des incidents et des analyses approfondies.

IBM Tivoli Netcool : Suite de logiciels de gestion des événements réseau (NEM) pour la surveillance et la gestion des performances des réseaux complexes.

Ces outils varient en termes de fonctionnalités, de complexité et de coût, et le choix dépendra des besoins spécifiques de l'organisation en matière de gestion de réseau.

Nos conseils pour

la gestion de votre réseau informatique