Aucune entreprise n’est à l’abri d’une panne de serveur informatique majeure, d’une cyberattaque ou d’une erreur humaine pouvant entraîner une perte de données ou une interruption d’activité. Pourtant, trop d’organisations réagissent après un incident au lieu d’anticiper les risques. Comment protéger efficacement votre système d’information et éviter des conséquences désastreuses ?

La gestion des risques informatiques permet d’identifier les menaces, évaluer leur impact et mettre en place des stratégies adaptées pour garantir la continuité des opérations. Découvrez dans cet article les principaux dangers, les méthodes d’évaluation des risques et les meilleures pratiques pour sécuriser votre entreprise.

✅ Explorez une solution primée qui sécurise tous vos appareils (PC, Mac, mobiles, serveurs) contre les cybermenaces les plus avancées.

✅ Protégez-vous des attaques 0-day, ransomwares et phishing tout en réduisant les coûts de maintenance et les tâches manuelles.

Qu'est-ce que la gestion des risques informatiques ?

La gestion des risques informatiques est un processus qui vise à identifier, analyser et réduire les menaces pouvant affecter le système d’information d’une entreprise. Ces menaces peuvent être d’origine humaine (erreurs, négligences), technique (pannes, défaillances) ou malveillante (cyberattaques, vols de données).

L’objectif est de garantir la continuité des activités et de limiter les impacts financiers, opérationnels et juridiques d’un incident. Pour cela, il est essentiel d’évaluer les vulnérabilités et de déterminer le niveau de risque acceptable pour l’entreprise. On parle alors d’appétence au risque, qui varie selon la taille et le secteur d’activité.

Une gestion efficace du parc informatique repose sur une approche structurée et proactive : identifier les menaces, évaluer leur impact, mettre en place des mesures de protection et surveiller en continu les évolutions du SI. Ce processus permet aux entreprises de prévenir les incidents plutôt que de les subir, tout en assurant la sécurité des données et la conformité aux réglementations.

Les principales menaces qui pèsent sur votre système informatique

Les entreprises sont exposées à de nombreuses menaces informatiques, qui peuvent perturber leur activité et compromettre la sécurité de leurs données. Ces risques peuvent être d’origine humaine, technique ou malveillante, chacun ayant des conséquences potentiellement graves.

- Les cyberattaques : ransomwares, phishing, attaques DDoS… Ces menaces, de plus en plus sophistiquées, visent à voler, chiffrer ou détruire des données. Les hackers exploitent souvent des failles de sécurité ou des erreurs humaines pour pénétrer les systèmes.

- Les erreurs et négligences internes : un employé qui ouvre une pièce jointe malveillante, un mot de passe faible ou un mauvais paramétrage peuvent être à l’origine d’une faille de sécurité. La sensibilisation du personnel est un élément clé de la cybersécurité.

- Les pannes matérielles et logicielles : un disque dur défaillant, un bug critique ou une mise à jour mal maîtrisée peuvent entraîner une perte de données ou une interruption des services.

- Les catastrophes naturelles et incidents physiques : incendies, inondations ou coupures de courant peuvent endommager les infrastructures et perturber l’accès aux systèmes informatiques.

Pour limiter ces risques, il est essentiel d’adopter une approche préventive et de mettre en place des mesures adaptées, que nous verrons dans les prochaines sections.

Comment identifier et évaluer les risques informatiques ?

Une gestion efficace des risques informatiques commence par une identification rigoureuse des menaces et une évaluation précise de leur impact. Cette démarche permet d’anticiper les incidents et de mettre en place des mesures adaptées.

- Cartographier les actifs informatiques : il est essentiel d’avoir une vue d’ensemble des équipements, logiciels et données sensibles. Chaque ressource doit être classée en fonction de son importance stratégique pour l’entreprise.

- Analyser les vulnérabilités : il s’agit d’identifier les failles potentielles du système d’information, qu’elles soient techniques (mises à jour non effectuées, configurations faibles) ou humaines (mauvaises pratiques, accès non sécurisés).

- Évaluer l’impact et la probabilité des risques : chaque menace doit être analysée en fonction de son potentiel de perturbation et de sa fréquence probable. Une attaque par ransomware peut, par exemple, paralyser toute une entreprise, tandis qu’une panne mineure aura un impact plus limité.

- Prioriser les risques : une fois identifiés, les risques doivent être classés selon leur niveau de criticité pour allouer efficacement les ressources et concentrer les efforts sur les menaces les plus dangereuses.

Quelles stratégies pour une gestion efficace des risques informatiques ?

Pour limiter les menaces informatiques et protéger les données sensibles, il est essentiel d’adopter des stratégies adaptées. Une approche méthodique permet de réduire les risques, d’anticiper les incidents et d’assurer la continuité des opérations.

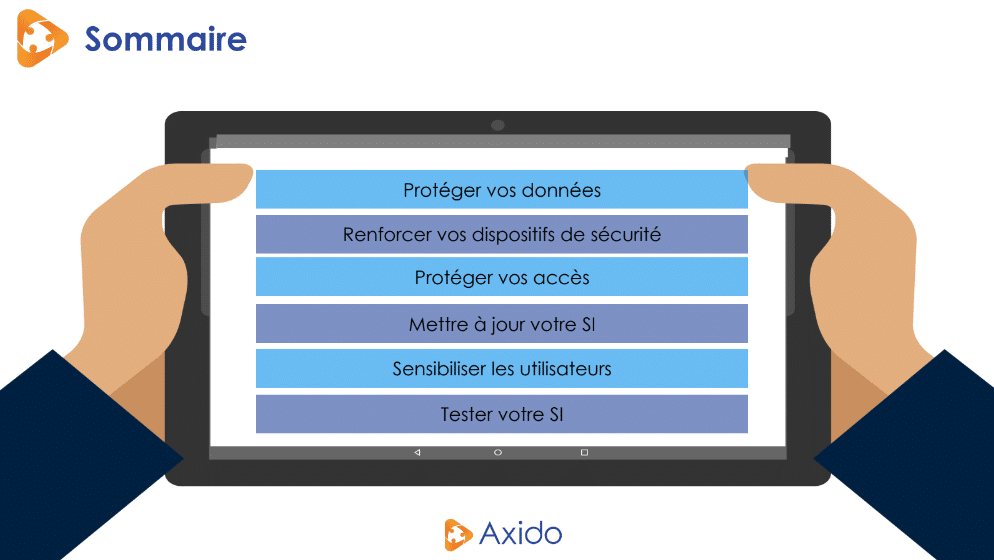

Renforcer la sécurité du système d’information : l’installation de pare-feu, antivirus et solutions de détection des intrusions protège les infrastructures contre les cyberattaques. Le chiffrement des données et l’authentification multi-facteurs renforcent également la sécurité des accès.

Assurer une mise à jour et une surveillance continue : les failles de sécurité sont souvent exploitées par les hackers. Il est crucial d’appliquer régulièrement les correctifs et mises à jour et de surveiller le réseau pour détecter toute anomalie. Grâce à des outils de supervision réseau, il est possible de détecter en temps réel les anomalies ou comportements suspects.

Sensibiliser les collaborateurs : les erreurs humaines étant une source majeure de vulnérabilité, une formation régulière aux bonnes pratiques de cybersécurité (gestion des mots de passe, détection des tentatives de phishing) réduit considérablement les risques.

Déployer un plan de reprise d’activité (PRA) : en cas d’incident majeur, un PRA bien défini permet de restaurer rapidement les systèmes et de limiter l’impact sur l’activité.

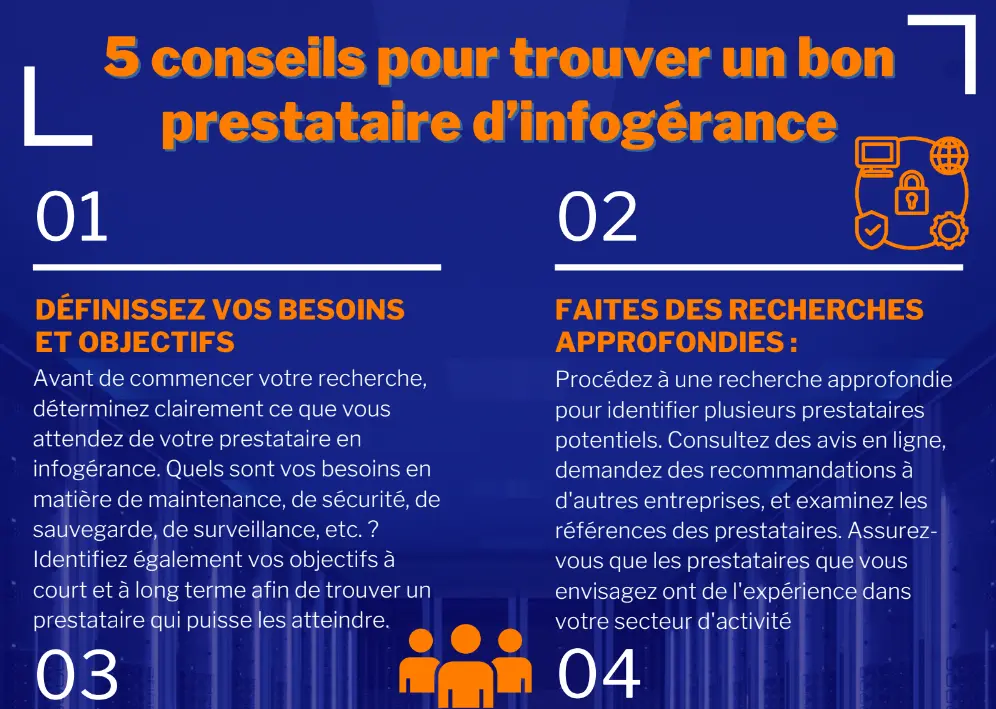

S’appuyer sur l’expertise d’un prestataire spécialisé : externaliser la gestion des risques informatiques auprès d’un expert en infogérance informatique garantit un suivi en temps réel et une protection optimale. La signature d’un contrat d’infogérance avec un prestataire fiable vous permet de déléguer la supervision et la sécurité de votre infrastructure en toute sérénité.

✅ Évitez les mauvaises surprises

✅ Faites le bon choix dès le départ

✅ Gagnez du temps et de la sérénité