Face à la sophistication croissante des cyberattaques, les entreprises ne peuvent plus se contenter d’une sécurité défensive. Le système IPS (Intrusion Prevention System) s’impose aujourd’hui comme un rempart essentiel pour détecter, bloquer et neutraliser les intrusions en temps réel.

Chez Axido, nous intégrons des technologies IPS de nouvelle génération dans nos architectures de cybersécurité souveraines, pour garantir une protection complète et réactive de votre réseau.

Réduisez les risques d'attaques grâce à l'EDR/XDR With Secure

Découvrez l’EDR WithSecure. Grâce à une approche proactive et une visibilité complète sur les endpoints, WithSecure EDR garantit une défense robuste contre les attaques complexes, assurant ainsi la sécurité continue des entreprises.

Réduisez la surface d'attaque de votre SI

Découvrir notre fiche pratique

Qu'est-ce qu'un système de prévention d'intrusions (IPS) ?

Un système de prévention d’intrusion (IPS) est une solution de sécurité réseau active conçue pour surveiller le trafic en temps réel et bloquer automatiquement toute tentative d’intrusion.

Contrairement à un simple pare-feu ou à un système de détection, l’IPS agit proactivement, interceptant les paquets suspects avant qu’ils n’atteignent le cœur du système d’information.

Il combine analyse comportementale, détection par signatures et corrélation d’événements pour identifier les menaces connues et inconnues.

Installé en ligne, entre la source et la destination du trafic, il constitue une barrière intelligente capable d’intervenir instantanément.

Exemple concret : un IPS peut bloquer une attaque par injection SQL, interrompre une session TCP suspecte ou reconfigurer un pare-feu pour isoler une machine compromise.

Différences entre IPS et IDS

| Critère | IDS (Intrusion Detection System) | IPS (Intrusion Prevention System) |

|---|---|---|

| Fonction principale | Détecte et alerte | Détecte et bloque |

| Mode d’action | Passif | Actif |

| Position dans le réseau | En écoute | En ligne |

| Réactivité | Signale l’anomalie | Neutralise la menace |

| Exemples d’actions | Alerte l’administrateur | Coupe la connexion, bloque l’IP, met à jour le pare-feu |

Un IDS (Intrusion Detection System) se limite à la détection et à l’alerte des menaces, tandis qu’un IPS détecte et bloque activement les attaques en temps réel. Cette distinction fondamentale marque leur fonction principale.

Un système IPS peut immédiatement terminer une session TCP, bloquer une adresse IP ou reconfigurer un pare-feu à la détection d’une menace, contrairement à un IDS qui se contente de signaler l’anomalie au gestionnaire réseau. Retrouvez notre guide IDS / IPS.

Stoppez les attaques ciblées avec With Secure

Découvrir notre fiche pratique

Comment fonctionne un système IPS

Un IPS moderne combine plusieurs mécanismes pour détecter et contrer les attaques :

Surveillance continue du trafic réseau

L’IPS analyse chaque paquet entrant et sortant, en temps réel, sur plusieurs couches du modèle OSI (réseau, transport, application).Détection par signatures

Les paquets sont comparés à une base de données de modèles d’attaques connus (malwares, exploits, vers, ransomwares).

→ Avantage : détection rapide des menaces référencées.

→ Limite : inefficace contre les attaques inédites.Analyse comportementale (anomaly-based detection)

L’IPS apprend le comportement “normal” du réseau, et déclenche une alerte dès qu’un écart significatif est observé.

→ Efficace contre les attaques zero-day.

→ Peut générer des faux positifs s’il n’est pas calibré.Inspection approfondie des paquets (DPI)

Chaque paquet est examiné jusqu’à sa charge utile (payload) afin de repérer des schémas malveillants, injections SQL ou commandes C&C.Réponse automatisée

Lorsqu’une menace est confirmée, l’IPS peut :interrompre une session TCP,

bloquer une adresse IP,

purger des paquets malveillants,

ou ajuster les règles du pare-feu.

Les types d’attaques prévenues par un IPS

Un système IPS performant permet de contrer une grande variété de menaces :

Attaques par force brute (essais de mots de passe automatisés)

Exploits de vulnérabilités (failles applicatives, systèmes non patchés)

Attaques DDoS (déni de service distribué)

Malwares et vers réseau

Ransomwares et chevaux de Troie

Command & Control (C2) et exfiltration de données

Exploits zero-day

Tentatives de contournement de protocole ou d’accès non autorisé

L’IPS agit comme un filtre actif entre Internet et votre système d’information, bloquant les menaces avant qu’elles ne compromettent vos serveurs.

Les différents types de systèmes IPS

| Type de système IPS | Description | Avantages | Limites |

|---|---|---|---|

| NIPS (Network-based IPS) | Surveille tout le réseau, placé en ligne sur le trafic entrant/sortant. | Vision globale, détection rapide. | Moins efficace sur trafic chiffré. |

| HIPS (Host-based IPS) | Installé sur un poste ou un serveur. | Analyse interne, détecte les comportements locaux. | Couvre un seul hôte. |

| WIPS (Wireless IPS) | Surveille les réseaux Wi-Fi. | Détecte appareils non autorisés et attaques sans fil. | Ne protège pas les réseaux filaires. |

| NBIPS (Network Behavior IPS) | Basé sur les anomalies comportementales. | Détecte les attaques inconnues. | Nécessite apprentissage préalable. |

Un déploiement efficace combine souvent plusieurs types d’IPS pour une couverture complète (réseau + hôte + sans fil).

Les avantages clés d’un système IPS moderne

1. Prévention proactive

Détection et blocage automatiques des intrusions avant qu’elles ne causent des dommages, sans intervention humaine.

2. Réduction des risques et continuité d’activité

En neutralisant les attaques dès leur apparition, l’IPS limite les interruptions de service et les pertes de données.

3. Allègement des équipes IT

L’automatisation réduit les alertes inutiles et laisse les équipes se concentrer sur l’analyse stratégique.

4. Conformité réglementaire

Un IPS contribue à la conformité avec les normes ISO 27001, NIS2, RGPD, et les exigences de sécurité des OIV/OSE.

5. Complémentarité avec EDR/XDR

Intégré à un EDR ou un XDR, l’IPS renforce la vision globale du SI et améliore la corrélation entre événements réseau et endpoints.

Intelligence artificielle et apprentissage automatique

Les IPS de nouvelle génération intègrent désormais l’intelligence artificielle (IA) et le machine learning (ML) pour :

réduire les faux positifs,

apprendre en continu des nouvelles attaques,

identifier les schémas de comportement suspects,

anticiper les menaces zero-day.

Grâce à ces technologies, les IPS deviennent adaptatifs : ils évoluent en même temps que les cybermenaces.

Configuration et bonnes pratiques de déploiement

Pour maximiser l’efficacité d’un IPS :

Ajuster les seuils de détection pour éviter les faux positifs.

Activer les bases de signatures à jour et les flux de renseignements sur les menaces.

Corréler les événements avec d’autres outils (pare-feu, SIEM, EDR).

Effectuer une phase de test avant le déploiement en mode blocage.

Mettre à jour en continu les politiques et les règles de sécurité.

Une configuration IPS mal calibrée peut générer autant d’alertes inutiles que de menaces bloquées.

C’est pourquoi Axido accompagne chaque client dans une phase d’optimisation sur mesure.

Comment Axido vous accompagne

Axido conçoit et déploie des architectures de cybersécurité souveraines intégrant les meilleures technologies IPS, EDR et XDR du marché.

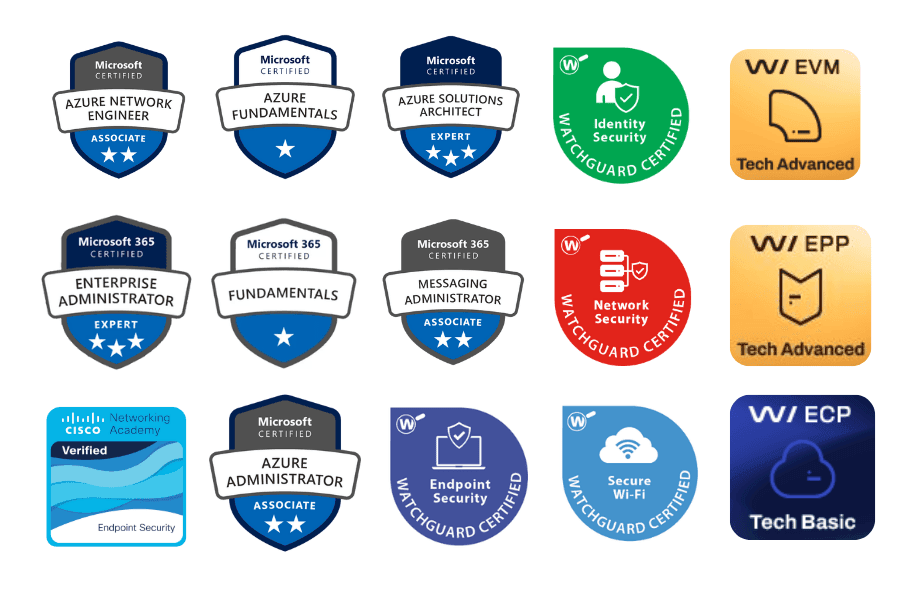

Nos experts certifiés assurent :

le choix du système IPS le plus adapté à votre infrastructure,

la configuration et supervision 24/7,

la corrélation des événements réseau,

et la réponse aux incidents en cas d’alerte critique.

FAQ IPS

1Quels types d’IPS existent ?

NIPS (réseau), HIPS (hôte), WIPS (sans fil) et NBIPS (basé sur les anomalies). Leur combinaison assure une défense complète.

2Comment un IPS détecte-t-il les menaces ?

Grâce à l’analyse de signatures, à l’apprentissage comportemental et à l’inspection approfondie des paquets (DPI).

3Pourquoi intégrer un IPS dans une stratégie globale ?

Parce qu’il complète le pare-feu, l’EDR et le SIEM pour une approche 360° de la cybersécurité.

Cela pourrait aussi vous intéresser

19 novembre , 2025

Infogérance pour cabinets d’avocats : sécurisez et optimisez votre activité avec l’expertise d’Axido

Dans un cabinet d’avocat, l’informatique n’est pas un simple outil de [...]

En savoir plus22 août , 2025

21 août , 2025