Piloter un système d’information sans visibilité claire est aujourd’hui un risque majeur pour les entreprises. Failles de sécurité non détectées, surcoûts IT, dette technique, outils mal maîtrisés ou exposition accrue aux cyberattaques : de nombreux DSI évoluent encore avec une connaissance partielle de leur environnement IT.

L’audit et conseil informatique permettent précisément de reprendre le contrôle du SI. Cette démarche structurée offre une vision objective de l’existant, identifie les risques et les axes d’optimisation, renforce la cybersécurité et aligne le système d’information avec les priorités stratégiques de l’entreprise.

Dans cet article, nous vous expliquons notamment :

• ce qu’est réellement un audit informatique et en quoi il se distingue du conseil IT

• comment se déroule concrètement une mission d’audit et conseil informatique

• quels résultats concrets attendre de cette démarche

Vous vous demandez si un audit informatique est réellement pertinent pour votre organisation ?

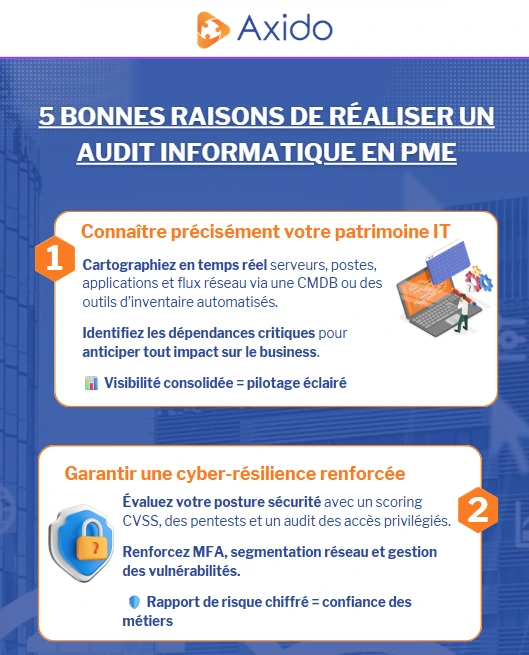

👉 Découvrez notre guide 5 bonnes raisons de réaliser un audit informatique en PME pour mieux comprendre les enjeux, les bénéfices et les situations où l’audit devient indispensable.

Audit informatique : de quoi parle-t-on exactement ?

Un audit informatique consiste à analyser votre système d’information de manière complète, objective et méthodique : sécurité, infrastructures, réseaux, applications, pratiques internes, conformité… L’objectif ? Connaître l’état réel de votre SI, pour détecter les risques et identifier les pistes d’optimisation possibles.

Un audit informatique peut alors être conduit par des auditeurs IT spécialisés, des consultants en cybersécurité, des experts certifiés PASSI ou un prestataire informatique disposant d’une équipe d’audit et de conseil. L’intérêt de faire appel à un prestataire externe ? Apporter une vision neutre, structurée et experte, indispensable pour révéler les angles morts souvent invisibles en interne.

Quels types d’audits informatiques peut-on réaliser ?

Il n’existe pas un audit informatique unique, mais plusieurs types d’audits, chacun répondant à des objectifs spécifiques et à des contextes différents. Selon le niveau de maturité de votre système d’information, vos enjeux de sécurité, de performance ou de gouvernance, certains audits seront plus pertinents que d’autres. Comprendre ces distinctions permet de cibler la démarche la plus adaptée et de prioriser les actions à engager.

Audit de sécurité

L’audit de sécurité informatique est essentiel pour évaluer le niveau de protection de vos données, de vos systèmes et de vos applications face aux menaces internes (erreurs, mauvaises pratiques) ou externes (attaques, ransomwares, phishing).

Il inclut notamment :

- l’analyse des politiques d’accès et de la gestion des droits,

- la vérification des mécanismes de sauvegarde,

- l’évaluation des protocoles de chiffrement utilisés,

- le contrôle des configurations,

- l’étude des dispositifs de détection et de réponse aux incidents.

Objectif : identifier les vulnérabilités, vérifier la conformité (RGPD, ISO 27001, référentiels ANSSI…), et renforcer votre résilience face aux cyberattaques.

Audit de parc informatique

Un audit du parc informatique consiste à dresser un inventaire complet et actualisé du matériel informatique : postes de travail, serveurs, périphériques, imprimantes, équipements mobiles, etc.

Il permet de :

- vérifier la performance et l’obsolescence des équipements,

- identifier les doublons et les licences inutilisées,

- déceler les sources de surcoûts,

- proposer des scénarios de renouvellement ou de rationalisation.

Cet audit est particulièrement utile avant un déménagement de parc informatique, une externalisation du SI ou dans une démarche d’optimisation du budget informatique.

Audit réseau et infrastructure

L’audit réseau et infrastructure se concentre sur la robustesse, la disponibilité et la scalabilité de vos environnements techniques : LAN, WAN, VPN, pare-feux, commutateurs, stockage, serveurs, virtualisation, cloud hybride…

Il s’agit d’analyser la :

- topologie réseau et la performance générale,

- sécurité des flux,

- tolérance aux pannes,

- capacité du réseau à absorber les montées en charge.

Objectif : garantir une continuité de service optimale, réduire la latence, anticiper les montées en charge et préparer les évolutions futures (refonte, migration, déménagement informatique…).

Audit organisationnel et usages

Cet audit explore les processus internes et la gouvernance IT.

Il analyse :

- les flux de travail (processus, workflows…)

- la répartition des responsabilités,

- l’usage des outils collaboratifs,

- la communication entre équipes IT et métiers,

- l’adoption réelle des technologies.

Objectif : identifier les axes d’optimisation pour gagner en productivité, fluidifier les interactions et aligner l’IT sur la stratégie d’entreprise.

Pour mieux comprendre les spécificités de chaque démarche, le tableau ci-dessous présente les principaux types d’audits informatiques, les situations dans lesquelles ils sont les plus pertinents et les décisions qu’ils permettent d’éclairer.

| Type d’audit | Quand le réaliser ? | Signaux d’alerte fréquents | Ce que l’audit révèle concrètement | Décisions facilitées |

|---|---|---|---|---|

| Audit de sécurité informatique | Après un incident, avant une mise en conformité ou lors d’une montée des cybermenaces | Alertes de sécurité répétées, manque de visibilité sur les accès, inquiétudes RGPD | Vulnérabilités exploitables, faiblesses des contrôles d’accès, défauts de sauvegarde, exposition aux ransomwares | Priorisation des actions de cybersécurité, choix des outils de protection, plan de remédiation |

| Audit de parc informatique | Lors d’une croissance, d’un renouvellement du matériel informatique ou d’une dérive budgétaire | Coûts IT en hausse, équipements obsolètes, licences non maîtrisées | Équipements sous-utilisés, doublons matériels, sur-licensing, obsolescence critique | Arbitrage des investissements, rationalisation du parc, réduction des coûts IT |

| Audit réseau et infrastructure | Avant une migration, un déménagement ou des problèmes de performance | Lenteurs réseau, coupures, difficultés d’accès distant, saturation | Points de congestion, défauts de redondance, failles de sécurité réseau, limites de scalabilité | Refonte de l’architecture, amélioration de la disponibilité, choix cloud/on-premise |

| Audit organisationnel et usages IT | Lors de tensions entre IT et métiers ou d’une transformation digitale | Outils peu adoptés, processus lourds, perte de productivité | Dysfonctionnements organisationnels, mauvaise gouvernance IT, écarts entre usages réels et outils déployés | Réorganisation IT, amélioration des processus, alignement IT/métiers |

| Audit global du système d’information | En amont d’un projet structurant ou d’un changement stratégique | Manque de vision d’ensemble, décisions prises à l’aveugle | Cartographie complète du SI, dépendances critiques, dette technique, risques transverses | Définition d’une feuille de route IT, priorisation stratégique, pilotage du SI |

Que vérifie réellement un audit informatique complet ?

👉 Téléchargez notre checklist détaillée des 20 points essentiels analysés lors d’un audit informatique pour sécuriser et optimiser votre infrastructure IT, de la gestion des accès à la performance des systèmes.

Pourquoi réaliser un audit informatique ?

En tant que DSI, vous devez garantir la performance, la sécurité et la continuité du système d’information. Mais sans diagnostic complet, certaines fragilités restent invisibles : failles non détectées, obsolescence matérielle, mauvaise gestion des accès, dette technique… L’audit informatique permet justement de lever ce voile. Pour cause, cet exercice stratégique vous offre une vision claire, objective et complète de votre environnement IT (matériels, logiciels, réseaux, usages…). Faire appel à un prestataire spécialisé en audit et conseil informatique, c’est donc bénéficier d’un regard externe, neutre et expert pour prioriser vos actions, sécuriser vos choix budgétaires et justifier vos orientations auprès de la direction générale. Voici les principaux bénéfices d’un audit informatique !

Identifier les failles de sécurité

Vulnérabilités techniques, configurations obsolètes, mauvaise gestion des accès… Un audit de sécurité informatique permet de détecter ces risques avant qu’un attaquant ne les exploite. Résultat : une cybersécurité renforcée et une protection accrue de vos données critiques.

Renforcer la conformité et réduire les risques réglementaires

Référentiels ANSSI, RGPD, ISO 27001… Les exigences de conformité se multiplient, et il peut être facile de s’y perdre. L’audit permet de vérifier l’alignement de vos pratiques, d’identifier les écarts et de mettre en œuvre les correctifs nécessaires. Vous réduisez ainsi les risques juridiques et les sanctions pour non conformité.

Optimiser les performances et la disponibilité du SI

Un SI sous-performant impacte directement la productivité et la satisfaction des utilisateurs. L’audit informatique permet d’analyser les lenteurs, la capacité des infrastructures, la cohérence de l’architecture et les goulots d’étranglement réseau. Vous obtenez des recommandations ciblées pour fluidifier vos usages et garantir une disponibilité optimale.

Optimiser les coûts et les ressources IT

Licences inutilisées, matériel sous-exploité, doublons applicatifs, dette technique, contrats mal dimensionnés… Un audit de parc informatique met en lumière les gisements d’économies souvent invisibles au quotidien. Vous êtes ainsi en mesure de réduire les coûts IT, d’améliorer la qualité de service et d’inscrire votre SI dans une logique d’amélioration continue.

Anticiper les évolutions technologiques

Transformation digitale, croissance, mobilité, télétravail, nouveaux usages collaboratifs… Votre SI doit suivre le rythme. L’audit offre une vision précise de votre capacité à évoluer et propose des scénarios pour accompagner une migration, un changement d’échelle, une externalisation ou l’adoption de nouvelles technologies. Vous pilotez ainsi votre modernisation IT sur des bases solides.

Comment se déroule un audit et conseil informatique ?

La réussite d’un audit et conseil informatique repose sur une méthodologie rigoureuse, menée par des experts capables de s’adapter à vos enjeux spécifiques. En tant que DSI, vous attendez un processus clair, structuré, transparent et surtout des livrables réellement exploitables ? Voici les cinq grandes étapes d’une mission d’audit informatique chez Axido !

Étape 1 – Préparation et cadrage

Tout commence par une phase de cadrage. Lors de cet échange initial, nous clarifions vos attentes : souhaitez-vous un audit de sécurité informatique, un audit du parc informatique, un diagnostic de vos performances réseau ou un état des lieux global de votre SI ? Cette étape permet de définir le périmètre, comprendre vos contraintes, prioriser les objectifs et aligner l’audit sur votre stratégie d’entreprise.

Étape 2 – Collecte et analyse des données

Une fois la stratégie définie, place au terrain. Nos consultants collectent les données techniques et organisationnelles nécessaires : inventaire du matériel informatique, analyse des configurations, cartographie réseau, schémas d’architecture, documentation et procédures IT, interviews des équipes pour comprendre les usages réels… Cet état des lieux factuel permet d’obtenir une vision fidèle et objective de votre SI.

Étape 3 – Tests techniques et diagnostics

Les données récoltées sont ensuite analysées afin d’identifier les vulnérabilités, les failles de sécurité, les configurations obsolètes, les défauts de patch management, les lacunes dans les sauvegardes, les anomalies réseau ou cloud, les incohérences dans la gestion des accès… Que ce soit pour améliorer votre cybersécurité, préparer un déménagement informatique ou réévaluer votre stratégie de sous-traitance informatique, cette étape met en lumière les leviers d’action prioritaires.

Étape 4 – Restitution et recommandations

À l’issue de l’audit, vous recevez un rapport structuré, documenté et actionnable. Ce dernier inclut : une roadmap priorisée, des quick wins immédiats, un plan de remédiation, des scénarios de migration ou d’évolution, des estimations budgétaires et des pistes pour optimiser vos coûts IT sans compromettre la performance. Ce livrable devient un véritable outil de pilotage pour sécuriser votre SI et orienter vos décisions stratégiques.

Étape 5 – Accompagnement et suivi

L’audit ne s’arrête pas à la remise du rapport. Nous vous accompagnons dans la mise en œuvre des recommandations, en collaboration avec vos équipes internes ou vos prestataires externes. Cela peut inclure le déploiement de solutions, la sécurisation des environnements, la réorganisation des processus IT ou encore la formation et la sensibilisation de vos équipes. Vous bénéficiez de services de conseil informatique personnalisés, avec un suivi continu pour sécuriser vos choix et garantir un retour sur investissement optimal.

Quels résultats attendre d’un audit et conseil informatique ?

Un audit et conseil informatique est bien plus qu’un simple diagnostic technique. C’est un véritable outil d’aide à la décision, conçu pour permettre aux DSI de piloter leur stratégie IT avec précision. Voici les bénéfices concrets que vous pouvez en attendre !

- Une vision claire et structurée de votre SI : cartographie complète de vos équipements, infrastructures, flux, usages, dépendances applicatives et interactions métiers/IT.

- Une identification précise des risques : failles de sécurité, points de défaillance, configurations dangereuses, obsolescence matérielle ou logicielle, risques de rupture de service.

- Des recommandations concrètes et actionnables : priorisées par impact, avec des estimations de coûts, de délais et de ROI pour guider vos décisions.

- Une optimisation de votre budget informatique : détection des surcoûts cachés, rationalisation des licences et contrats, meilleure gestion des actifs, réduction de la dette technique.

- Un levier pour accélérer vos projets IT : migration, refonte de votre infrastructure informatique, externalisation, déménagement informatique, montée en charge… Tout est planifié, sécurisé et mieux anticipé.

- Un appui stratégique dans la relation avec vos prestataires : cadrage clair des besoins, renégociation des contrats, amélioration des SLA et meilleure gouvernance de la sous-traitance informatique.

- Une meilleure conformité et gouvernance IT : alignement avec les exigences réglementaires (RGPD, référentiels ANSSI, normes ISO), adoption des bonnes pratiques et traçabilité accrue.

Cas client Axido : découvrez comment Axido a accompagné Soliha dans la protection de son SI

Contexte

Acteur du logement et de l’habitat, Soliha fait face à des usages collaboratifs intensifs, au télétravail et à des accès partenaires.

Problématique

- Surface d’attaque élargie et visibilité limitée sur les incidents

- Outils collaboratifs dispersés et gestion des accès perfectible

Actions clés

- Audit et conseil informatique (sécurité, identités, usages)

- Mise en place d’une approche

- Zero Trust et unification des outils

Résultats

- Risques priorisés et gouvernance IT clarifiée

- Sécurité renforcée et collaboration mieux maîtrisée

Vous souhaitez faire le point sur votre système d’information ou envisager une démarche d’audit et conseil informatique ? Les experts Axido vous accompagnent pour analyser votre SI et définir une feuille de route claire et adaptée à vos enjeux.